DNSSEC — расширение DNS, которое проверяет подлинность ответа от DNS-сервера, то есть защищает от подмены IP-адресов. Это позволяет защитить ваш сайт от кибератак (загрязнения кеша DNS-серверов, перенаправления или подмены DNS-запросов).

DNSSEC не может обеспечить тотальную защиту вашего сайта. Он:

- НЕ защищает от DDoS-атак;

- НЕ гарантирует конфиденциальность обмена данными;

- НЕ шифрует информацию веб-сайтов.

Чтобы никто не смог взломать ваш сайт, используйте DNSSEC в комплекте с SSL-шифрованием, защитой от DDoS-атак и двухступенчатой аутентификацией.

Для каких доменов можно подключить DNSSEC

На текущий момент услуга DNSSEC работает только для доменов в зонах .ru, .su, .рф, .com, .net, .name. Список зон будет пополняться.

Для чего требуется DNSSEC

DNSSEC (DNS Security Extensions) — это расширение протокола DNS, основная задача которого — обеспечить защиту от подмены данных в DNS-запросах и повысить надежность взаимодействия между клиентами и DNS-серверами. Проблема безопасности в DNS возникает из-за отсутствия в базовой версии протокола механизмов проверки достоверности данных. Это делает систему уязвимой к таким атакам, как:

— DNS spoofing — замена оригинального ответа сервера на поддельный, что может привести к перенаправлению пользователей на фальшивые сайты;

— DNS cache poisoning — внесение ложной информации в кэш DNS-сервера, что может вызвать массовое перенаправление пользователей;

— Man-in-the-Middle (MITM) — перехват запросов и ответов для их модификации.

DNSSEC решает эти проблемы, обеспечивая надежную DNS-защиту. Что это дает пользователям:

— безопасность передачи данных,

— предотвращение взаимодействия с поддельными ресурсами,

— благодаря Secure DNS пользователи уверены в надежности ресурса.

Как работает DNSSEC: точки доверия DNS

Ключевая особенность работы DNSSEC — это концепция «точек доверия». Система строится на основе цепочки доверия, где каждая доменная зона подтверждается через цифровую подпись родительской зоны.

В системе DNS долгое время не было механизмов защиты от подмены информации. Это значит, что операция обмена данными между клиентом (резолвером) и сервером провайдера не была застрахована от вторжения «третьей стороны» (злоумышленника). Он перехватывает запрос резолвера, возвращает ему произвольный IP-адрес вместо запрашиваемого. Также атака переходит и на серверы провайдера: их кеш заполняется ложными данными.

Протокол DNSSEC исключает из цепи возможного злоумышленника. Если ответ на запрос резолвера проходит проверку на авторитетность, то «кража» и «подмена» будут обнаружены и предотвращены сразу.

DNSSEC работает по тому же принципу, что и цифровая подпись. С помощью ключей асимметричного шифрования обеспечивается сохранность, аутентичность и безопасность передачи ресурсных записей доменных зон по DNS-запросам.

Ключ состоит из 2 частей:

- Секретная часть известна только владельцу ключа и хранится в безопасном месте. Используется для генерирования электронной подписи.

- Публичная часть может быть опубликована и доступна для проверки подписей, осуществленных секретной частью ключа. Открытая часть ключа подписи вычисляется, как значение некоторой функции от закрытой части ключа, но знание открытой части ключа не даёт возможности определить закрытый ключ.

В работе DNSSEC используется 2 типа ключей:

-

1.

ZSK — ключ подписывания зоны. Используется для подписывания наборов ресурсных записей доменной зоны. Обычно есть один ключ, которым подписываются данные зоны, но допускается и несколько ключей. Например, могут быть ключи для каждого из разных алгоритмов цифровой подписи. Важной концепцией DNSSEC является то, что ключ, которым подписаны данные зоны, ассоциирован с самой зоной, а не с ответственным сервером имён зоны.

-

2.

KSK — ключ подписывания ключей. Используется для подписывания ключей ZSK. Он также связывает цепочкой доверия вашу и родительскую доменные зоны.

Для безопасности рекомендуется обновлять ключи со следующей периодичностью:

- ZSK — каждые 2-3 месяца;

- KSK — раз в 6 месяцев.

Этапы работы DNSSEC

-

1

Запрос от резолвера. Пользователь отправляет DNS-запрос.

-

2

Передача по цепочке доверия. Запрос переходит от корневого сервера к авторитетному серверу домена.

-

3

Проверка цифровой подписи. Каждый сервер передаëт данные, подписанные закрытым ключом, которые проверяются с помощью публичного ключа.

-

4

Подтверждение достоверности. Если подпись подтверждена, резолвер получает достоверные данные.

-

5

Ответ пользователю. Резолвер возвращает проверенный IP-адрес, исключая риск перенаправления.

Эти этапы помогают предотвратить вмешательство злоумышленников в процесс обмена данными.

Как подключить услугу DNSSEC

- Если ваш домен зарегистрирован в Рег.ру и делегирован на DNS-серверы Рег.ру ns1.reg.ru и ns2.reg.ru, закажите услугу Премиум DNS. Для этого воспользуйтесь инструкцией: Как заказать Premium DNS. Об управлении услугой читайте ниже.

- Если ваш домен зарегистрирован в Рег.ру, но делегирован на сторонние DNS, воспользуйтесь информацией ниже.

Важно: DNS-серверы ns1.hosting.reg.ru, ns2.hosting.reg.ru, ns5.hosting.reg.ru и ns6.hosting.reg.ru не поддерживают работу DNSSEC.

Управление услугой DNSSEC

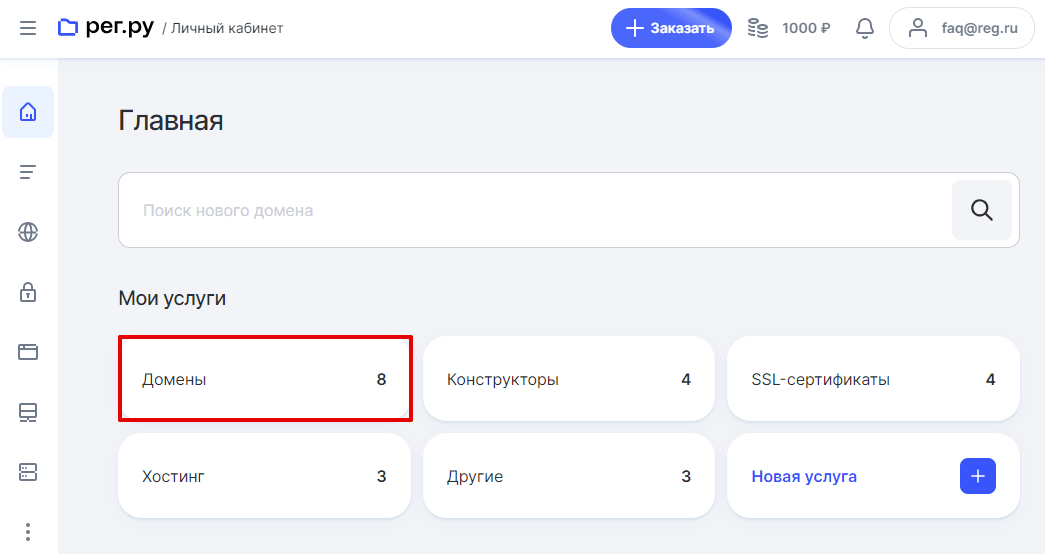

Чтобы изменить настройки DNSSEC:

-

1

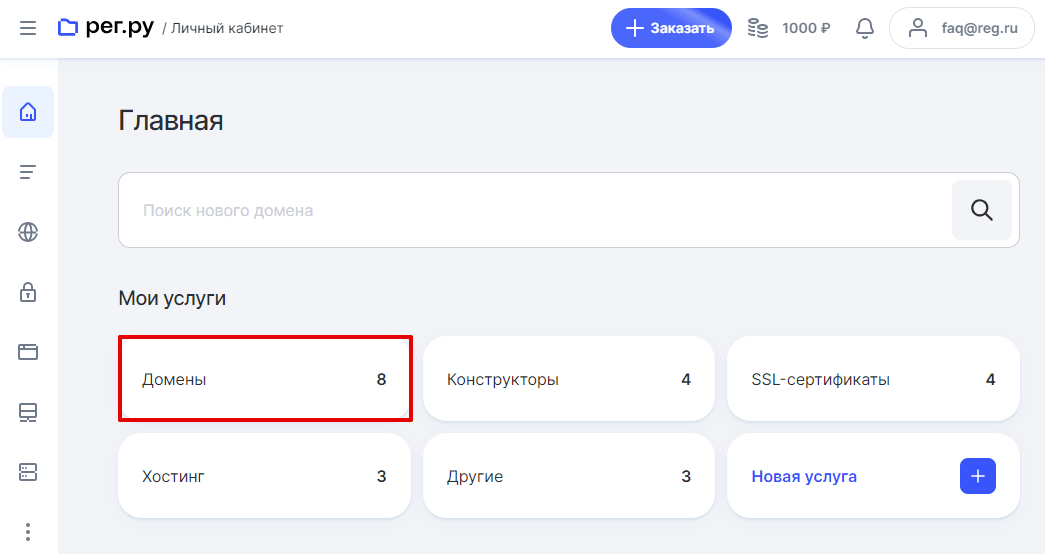

Авторизуйтесь в личном кабинете Рег.ру и перейдите в раздел Домены:

-

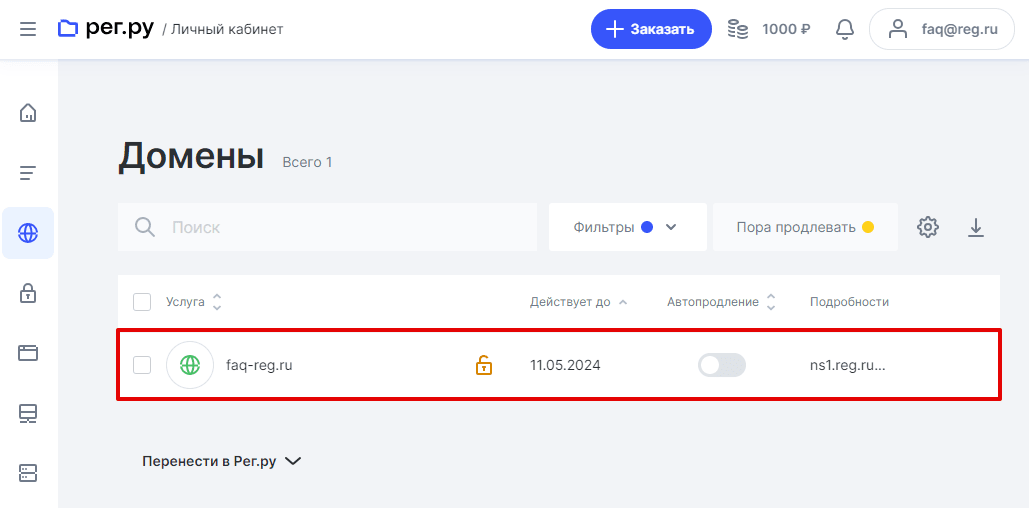

2

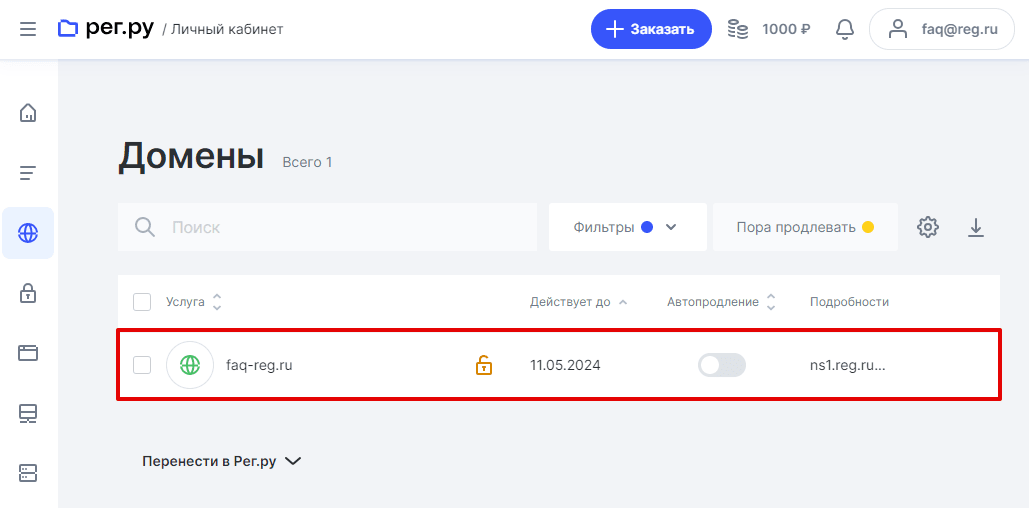

Выберите домен, на котором установлена услуга DNSSEC:

-

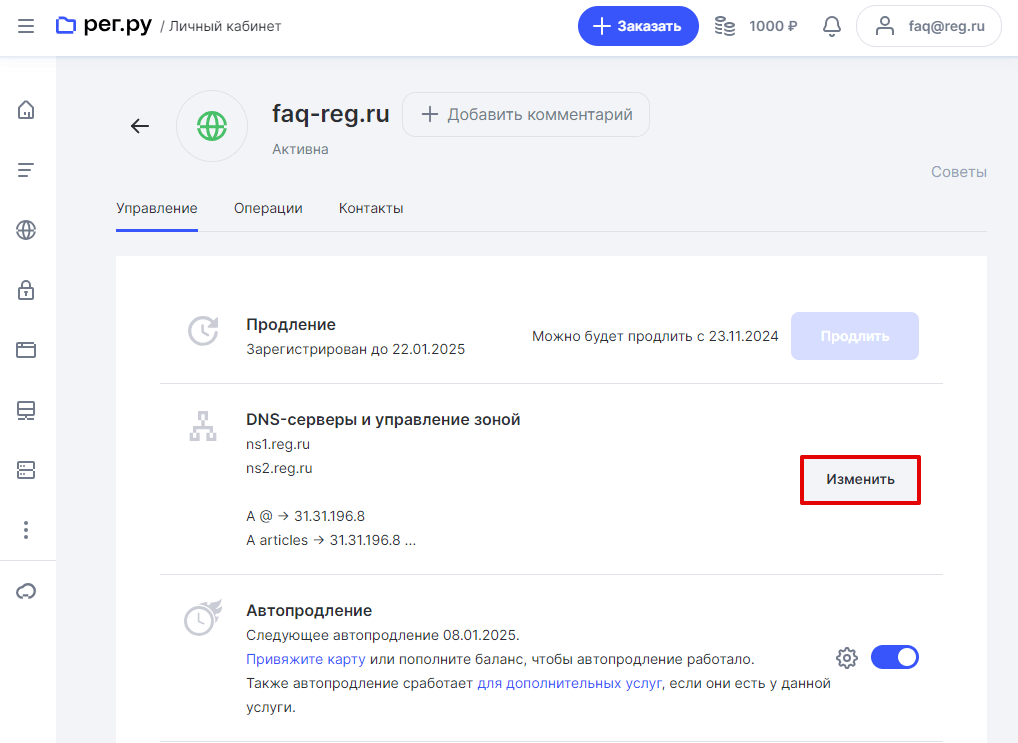

3

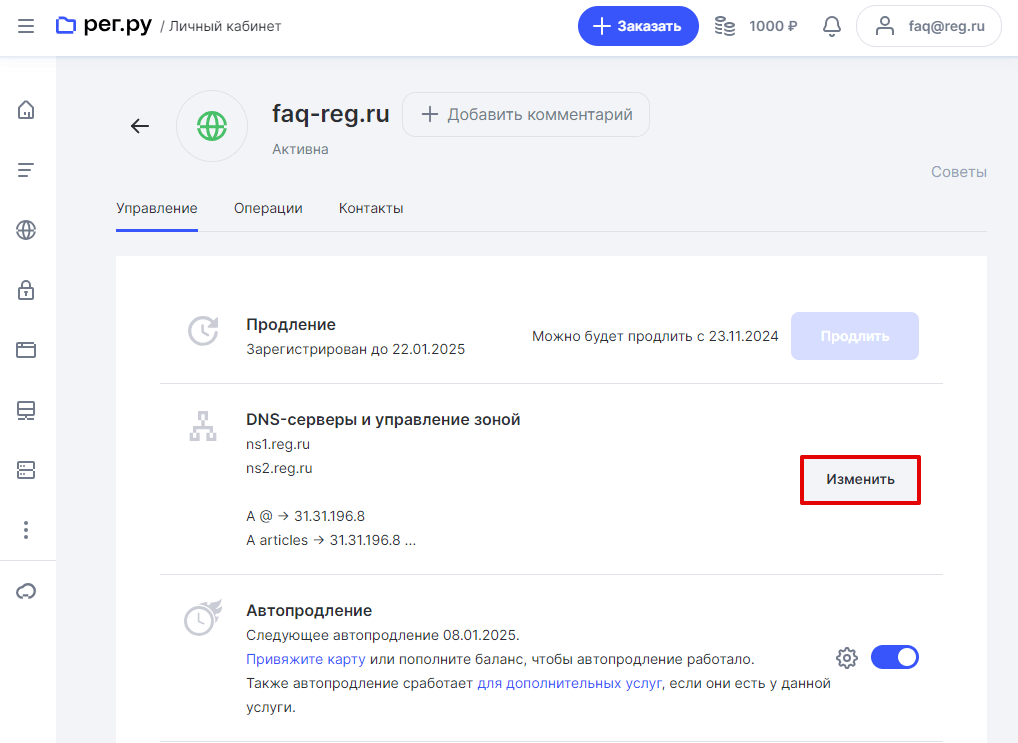

На странице услуги в поле «DNS-серверы и управление зоной» нажмите Изменить:

-

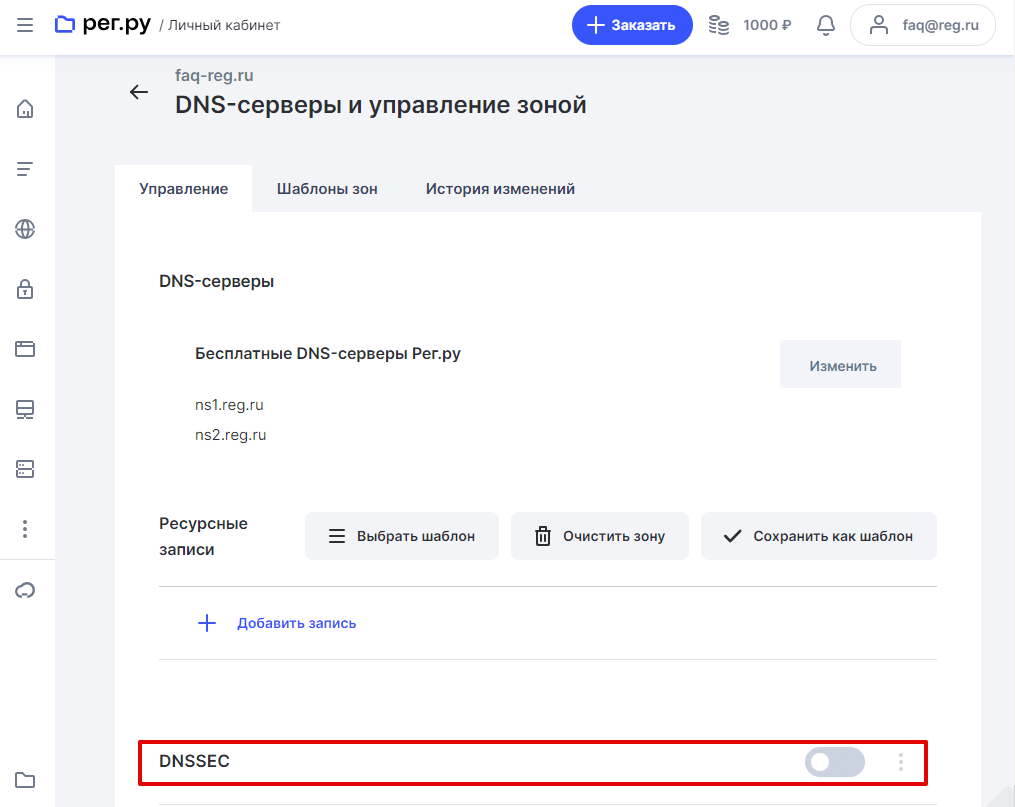

4

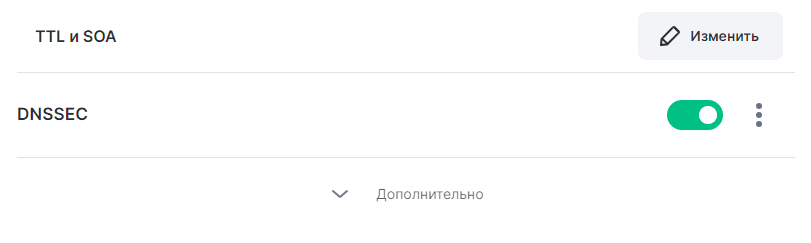

На вкладке «Управление» в поле DNSSEC отображается тумблер с текущим статусом услуги (в примере ниже — статус услуги Выключено). Здесь вы можете управлять настройками услуги DNSSEC:

Как включить DNSSEC

Если услуга DNSSEC выключена, нажмите на тумблер, чтобы активировать DNSSEC. Ваша заявка попадёт в очередь на применение изменений. В течение нескольких минут услуга включится. Переключатель зелёного цвета означает, что услуга включена:

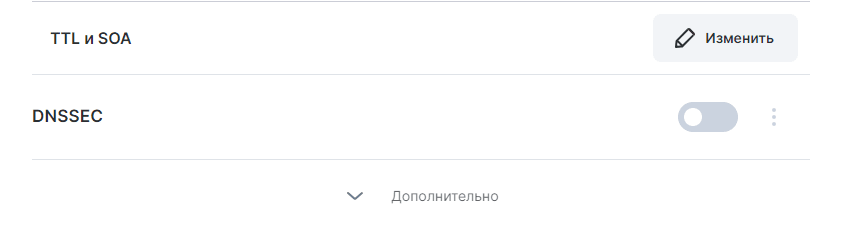

Как выключить DNSSEC

Если услуга DNSSEC включена, нажмите на тумблер, чтобы выключить услугу. Ваша заявка попадёт в очередь на применение изменений. В течение нескольких минут услуга выключится. Переключатель серого цвета означает, что услуга выключена:

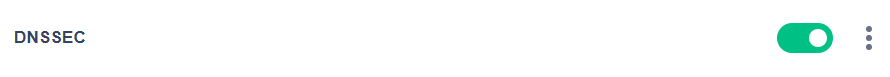

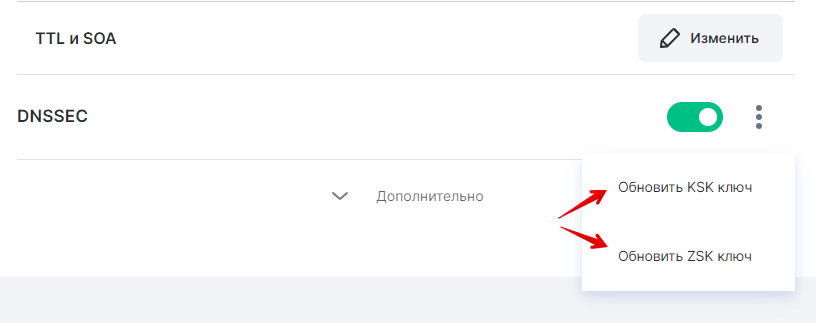

Как обновить ключи KSK/ZSK

Убедитесь, что услуга включена (переключатель зелёного цвета):

Чтобы обновить ключ, нажмите на три точки и выберите Обновить KSK ключ или Обновить ZSK ключ:

Новый ключ сгенерируется в течение нескольких минут.

Готово! Вы изменили настройки DNSSEC.

Как мне воспользоваться DNSSEC, если мой домен делегирован на сторонние DNS

Если ваш домен зарегистрирован в Рег.ру, но используются DNS стороннего хостинг-провайдера, выполните следующие действия:

-

1

Подключите услугу DNSSEC у вашего хостинг-провайдера. Получите у него открытую часть KSK ключа (запись DS).

-

2

Авторизуйтесь в личном кабинете Рег.ру и перейдите в раздел Домены:

-

3

Выберите домен, на котором установлена услуга DNSSEC:

-

4

На странице услуги в поле «DNS-серверы и управление зоной» нажмите Изменить:

-

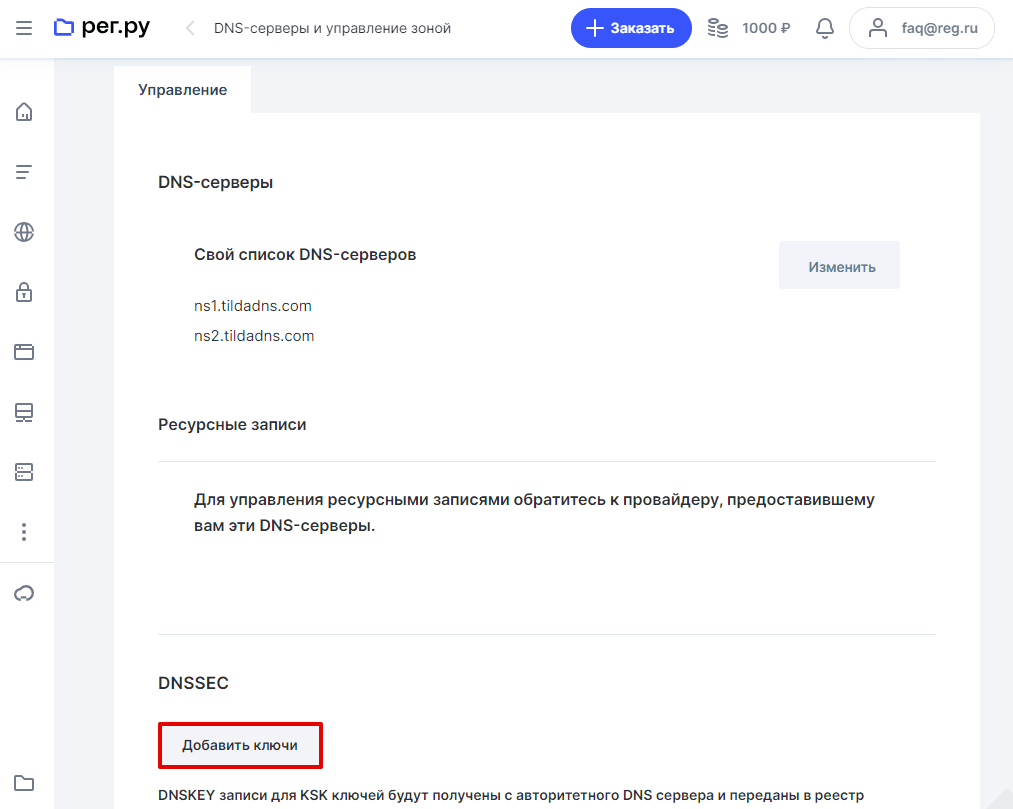

5

На вкладке «Управление» нажмите Добавить ключи. DNSKEY-записи для ключей KSK будут автоматически получены с авторитетного DNS-сервера и переданы в реестр:

Готово! Вы настроили услугу DNSSEC.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊