В статье мы расскажем, что такое DDoS-атаки и уровни OSI, разберём виды DDoS-атак на разных уровнях и способы их предотвращения.

DDoS-атака (от англ. Distributed Denial of Service) — хакерская атака типа «отказ в обслуживании». Её цель – создать условия, при которых пользователи не смогут получить доступ к сайту или веб-сервису из-за его перегрузки. Как следствие, из-за этого владельцы проектов несут серьёзные убытки. Подробнее о том, почему ваш сайт могут атаковать и как происходит атака DDoS, читайте в статье Что такое DDoS-атака.

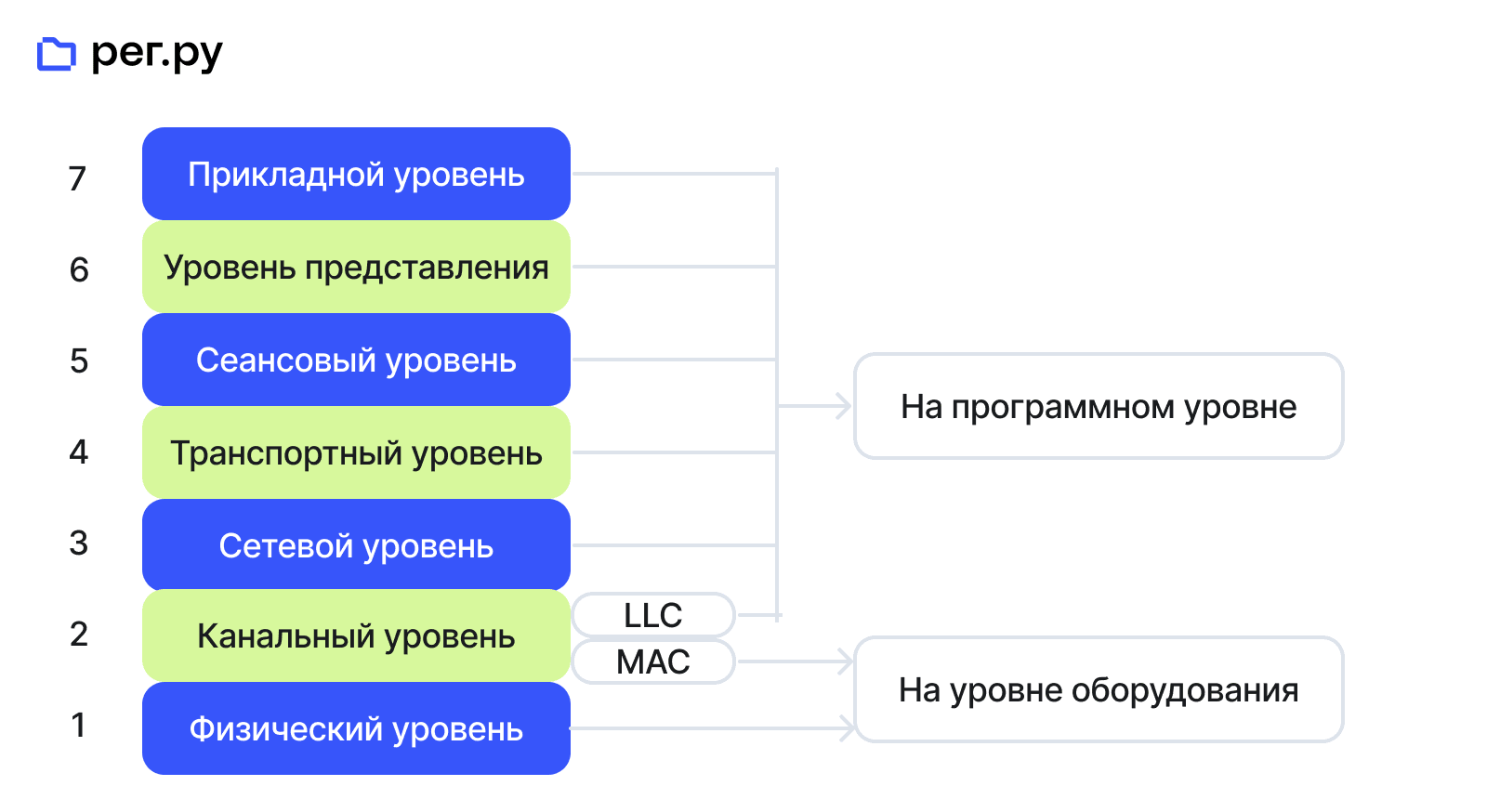

Ниже мы рассмотрим уровни сетевых атак согласно модели OSI и разберём те уровни, на которые чаще всего обрушивают DDoS-атаки.

Уровни модели OSI

Современный интернет работает посредством OSI — сетевой инфраструктуры на основе протоколов OSI/ISO. Эта инфраструктура позволяет устройствам в сети взаимодействовать друг с другом. Взаимодействие происходит на разных уровнях, каждый из которых работает по правилам протоколов. Всего выделяют семь уровней взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разберёмся, что они из себя представляют.

Уровни сети

Сетевые уровни OSI

-

1

Физический: самый низкий уровень, на котором передаются потоки данных. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

-

2

Канальный: связывает сети на уровне каналов и работает через коммутаторы и концентраторы. Имеет два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы, как протокол связи двух устройств PPP (Point-to-Point), стандарта передачи данных FDDI (Fiber Distributed Data Interface), протокол обнаружения соединений между устройствами CDP (Cisco Discovery Protocol).

-

3

Сетевой: выбирает и задаёт путь, по которому будут передаваться данные из «А в Б». Чаще всего эту функцию выполняют маршрутизаторы. Работает по протоколу IP (Internet Protocol).

-

4

Транспортный: гарантирует надёжную передачу данных на пути из «А в Б». Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

-

5

Сеансовый: обеспечивает устойчивую связь между устройствами на время сеанса. Например, в качестве сеанса может выступить видеоконференция. Этот уровень функционирует за счёт таких протоколов, как SMPP, который используется при USSD-запросах, отправке SMS, и PAP, который отправляет пароль и имя пользователя без шифрования.

-

6

Представления: отвечает за преобразование данных в нужный формат. Например, модифицирует изображение формата JPEG в биты (ноли и единицы) для быстрой передачи и возвращает в JPEG по достижении адресата. Уровень работает на основании следующих протоколов и кодировок: PNG, JPEG, GIF, TIFF, MPEG, ASCII и других.

-

7

Прикладной: самый высокий уровень, на котором организуется связь приложений с сетью. Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

DDoS-атака может обрушиться на каждый из семи уровней, но чаще всего их инициируют на сетевом и транспортном уровне — низкоуровневые атаки, а также на сеансовом и прикладном — высокоуровневые атаки. Рассмотрим, что из себя представляют типы атак на прикладном уровне модели OSI и других обозначенных уровнях.

Типы DDoS-атак

Низкоуровневые атаки:

- Атаки на сетевом уровне OSI представляют из себя «забивание» канала. Примером может быть CMP-флуд — атака, которая использует ICMP-сообщения, которые снижают пропускную способность атакуемой сети и перегружают брандмауэр. Хост постоянно «пингуется» нарушителями, вынуждая его отвечать на ping-запросы. Когда их приходит значительное количество, пропускной способности сети не хватает и ответы на запросы приходят со значительной задержкой. Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер.

- Атаки транспортного уровня выглядят как нарушение функционирования и перехват трафика. Например, SYN-флуд или Smurf-атака (атака ICMP-запросами с изменёнными адресами). Последствия такой DDoS-атаки — превышение количества доступных подключений и перебои в работе сетевого оборудования.

Высокоуровневые атаки:

- На сеансовом уровне атакам подвергается сетевое оборудование. Используя уязвимости программного обеспечения Telnet-сервера на свитче, злоумышленники могут заблокировать возможность управления свитчем для администратора. Чтоб избежать подобных видов атак, рекомендуется поддерживать прошивки оборудования в актуальном состоянии.

- Высокоуровневые атаки прикладного уровня ориентированы на стирание памяти или информации с диска, «воровство» ресурсов у сервера, извлечение и использование данных из БД. Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Защита от DDoS-атак

Несмотря на то что разработчики ПО устраняют проблемы с безопасностью и регулярно выпускают обновления, злоумышленники постоянно совершенствуют возможности DDoS — придумывают новые способы привести системы к отказу.

Чтобы защитить свой проект от атак DDoS на низком уровне, стоит увеличить ёмкость канала или делать профилактику и глубокий анализ сетевой инфраструктуры. Чтобы защититься от высокоуровневых атак, рекомендуется регулярно анализировать TCP-клиентов и TCP-пакеты на сервере, а также использовать постоянный мониторинг состояния системы в целом и программного обеспечения в частности.

Компания Рег.ру предлагает виртуальный хостинг и VPS с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. Высокоуровневые атаки сложны в реализации и требуют много ресурсов, поэтому на VPS или виртуальном хостинге Рег.ру вы вряд ли с ними столкнётесь.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊